智慧水務典型安全解決方案檢視原始碼討論檢視歷史

|

智慧水務典型安全解決方案某市級水務集團現擁有現代化水廠8座,實際最高日供水120萬立方米,持續保障市區的用水需求。

一、案例簡介

隨着水務投資規模的增加,目前處於向智慧水務方向拓展的階段。該水務集團公司開展了智慧水務建設項目,將其管轄的8家自來水廠實現統一的運營管理、生產調度、狀態監測、安全管理等功能。水廠網絡與集團網絡實現更高效的互聯互通,隨之,安全問題更加突出。為保障智慧水務安全穩定開展,水務集團啟動「工業互聯網信息安全防護」項目,針對下轄的所有水廠進行工業控制系統安全建設,保障關鍵信息基礎設施的安全運行,完成工控系統網絡安全[1]備案、整改建設以及等級保護測評工作。

同時在信息化、智慧化建設的過程中,將網絡安全建設與其業務場景結合,達成滿足合規以及獲得實際防護能力與安全管理能力的目標。北京啟明星辰信息安全技術有限公司面向智慧水務場景下的安全需求,輔助用戶將業務運行與安全防護有機融合。

二、案例背景介紹

2020年4月,以色列供水系統的網絡攻擊事件引起各國對供水設施遭受攻擊和入侵的重視,美國國土安全部的統計顯示:早在2015年,針對供水系統的網絡攻擊事件,就已經排入前三名,僅次於關鍵製造和能源行業。由此可見網絡威脅已經向城市供水系統領域滲透,把水務工業控制系統作為攻擊目標,為城市供水系統敲響了安全警鐘。

該水務集團下的工業控制系統不僅用於監控水源、監控水處理過程、控制管道中的壓力和流量以及供應成品的水,而且執行數據記錄、報警和診斷功能,保障大型、複雜的水務過程系統的持續運營。現有的工業自動化控制系統在設計、研發中沒有充分考慮安全問題,在部署、運維中又缺乏安全意識、管理、流程、策略與相關專業技術的支撐,導致供水、排水系統存在着諸多安全問題,一旦被無意或惡意利用就會造成各種信息安全事件。供水、排水調度工業自動化控制系統的安全直接關係到「生命線」安全。

該水務集團股份有限公司建設面臨的工業信息安全風險主要有以下3個方面:

(1)安全防護水平相對落後

下轄各個公司的供水調度、排水工業控制系統普遍存在安全漏洞,缺乏有效的安全配置策略,外網邊界易被突破;企業內網邊界訪問控制管理薄弱,安全防護設備嚴重缺乏;工控設備開啟高風險遠程訪問服務現象普遍,存在高危風險隱患;工控系統主機安全防護措施較弱,控制權限易被遠程獲取,會引起病毒感染與擴散、生產中斷等風險。

(2)網絡攻擊風險持續加劇

供水調度、排水工業控制系統採用大量的IT技術,互聯性逐步加強,工業控制信息安全日益進入黑客的研究範圍,國內外大型的信息安全交流會議已經把工業控制信息安全作為一個重要的討論議題。隨着黑客的攻擊技術不斷進步,攻擊的手段日趨多樣,入侵到某個系統,成功破壞其完整性成為可能;工業控制系統普遍缺乏網絡准入和控制機制,上位機與下位機通訊缺乏身份鑑別和認證機制,只要能夠從協議層面跟下位機建立連接,既可以對下位機進行修改,普遍缺乏限制系統最高權限的限制,高權限賬號往往掌握着數據庫和業務系統的命脈,任何一個操作都可能導致數據的修改和泄露。

(3)安全管理機制尚待健全

工作人員對工業控制系統信息安全的重視不夠,工控安全責任意識、風險意識不足,管理制度不健全,相關標準規範缺失,技術防護措施不到位,安全防護能力和應急處置能力不高,需要形成常態的安全運營機制,定期進行事件分析、安全運維、安全培訓等。

三、案例應用詳情

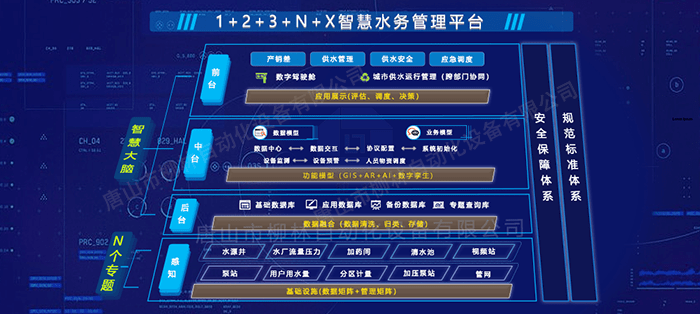

本解決方案中的智慧水務業務場景包含智慧水務平台、自來水廠生產系統兩大部分。安全建設也依據其業務場景進行設計實施,解決方案總體框架如下圖所示:

智慧水務平台是依託雲架構的物聯網[2]水務平台,平台包含大數據管理平台、供水管網地理信息系統(GIS)、供水調度自動化控制系統(SCADA)、供水管網水力模型系統、供水管網DMA漏損管理、供水管網水質管控分析系統、營業收費管理系統。可對8個自來水廠實現雲端管控、任務處理、數據存用、任務下發、業務監測等功能。

集團下轄8個自來水廠的工藝流程基本相同,從智慧水務工業控制系統的環境特點、技術特點、協議特點角度分析,大型自來水廠多數採用的處理工藝一般是常規處理加深度處理,工藝複雜,設備先進。常規處理包括:混合、反應、沉澱、過濾及消毒幾個過程。深度水處理工藝在常規水處理工藝的基礎上添加了臭氧處理和碳過濾或投加高錳酸鉀和粉末活性炭等工藝流程。下圖為臭氧處理加碳過濾的深度處理工藝流程。

參考文獻

- ↑ 【網絡安全】 10個網絡安全小常識,你了解多少?,搜狐,2021-09-29

- ↑ 什麼是物聯網?對物聯網的簡單解釋,搜狐,2020-07-19